第六章 流量特征分析 - waf 上的截获的黑客攻击流量

初步分析

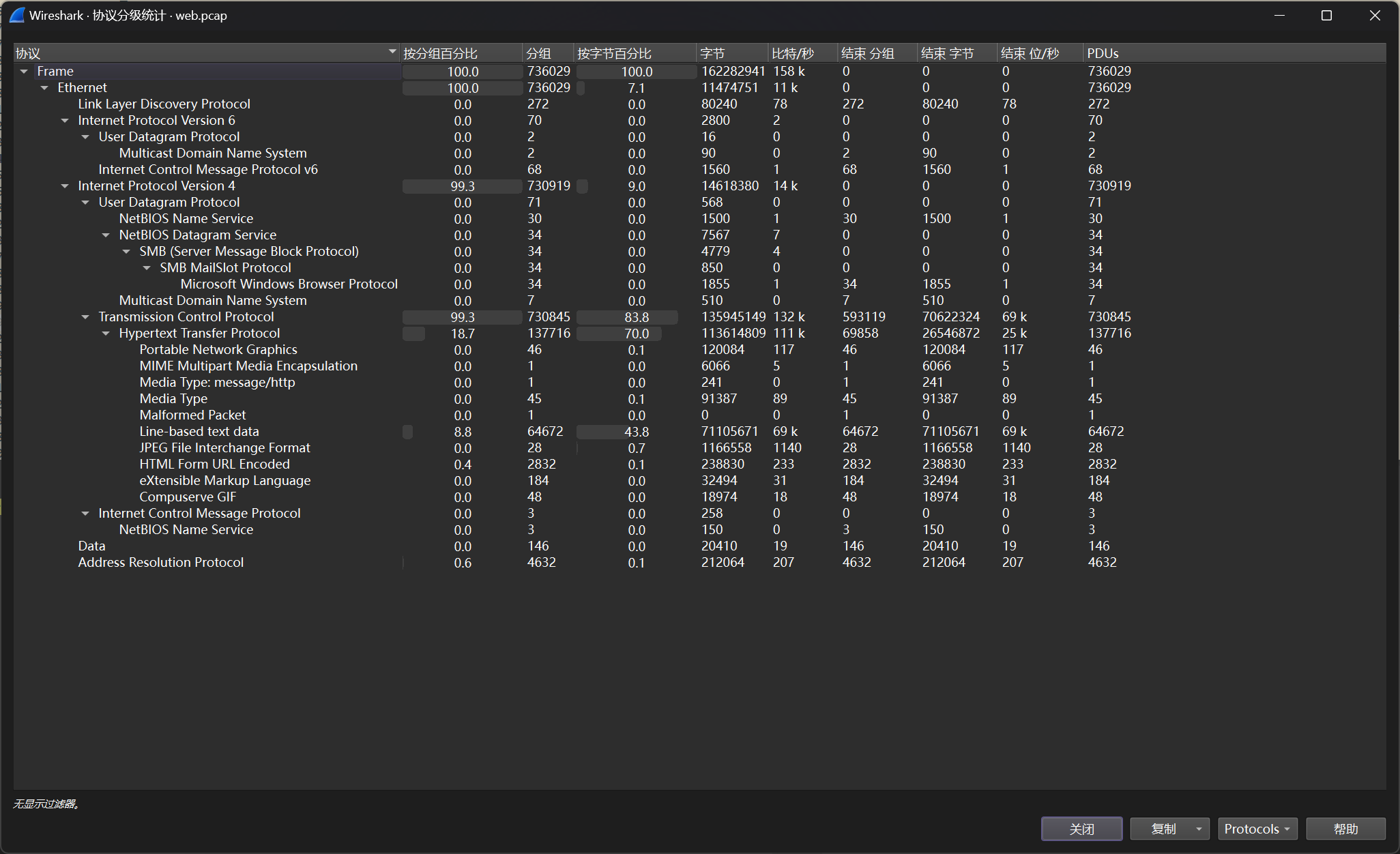

首先,先加载流量文件进行初步分析

可以看出,HTTP 协议的流量为大部分,可以怀疑其中包含有针对 Web 服务的攻击行为

url 提取

直接对 HTTP 的 TCP 流量进行简单追踪

提取全部 HTTP 协议中的 ip 地址

tshark -r web.pcap -T fields -Y 'http' -e ip.src | sort | uniq -c | sort -nr

70586 192.168.94.59

67023 192.168.32.189

122 192.168.94.233

192.168.94.233

tshark -r web.pcap -T fields -Y'http'-e ip.src -e ip.dst -e'http.request.uri'| sed'/^\s*$/d'

192.168.94.233 192.168.32.189 /admin/index.php

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/login.php

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/login.php?rec=login

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/index.php

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/manager.php?rec=manager_log

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/system.php

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/images/jquery.tab.js

192.168.94.233 192.168.32.189 /admin/images/icon_yes.png

192.168.32.189 192.168.94.233

192.168.32.189 192.168.94.233

192.168.94.233 192.168.32.189 /admin/nav.php

......

可以发现,前面大部分请求都是正常的登陆流量,可以判断 192.168.94.233 这个 ip 是正常访问的地址

192.168.94.59

192.168.94.59 192.168.32.189 /?page=1&s=%E4%BA%A7%E5%93%81%E6%90%9C%E7%B4%A2

192.168.94.59 192.168.32.189 /192-backup.sql

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /horde/util/barcode.php?type=../../../../../../../../../../../etc/passwd%00

192.168.32.189 192.168.94.59

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /ZkeGPa9RAL.jspa

192.168.94.59 192.168.32.189 /product_category.php?id=3

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /?page=0&s=%E4%BA%A7%E5%93%81%E6%90%9C%E7%B4%A2

192.168.94.59 192.168.32.189 /backup192.sql

192.168.32.189 192.168.94.59

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /product_category.php?id=2

192.168.94.59 192.168.32.189 /util/barcode.php?type=../../../../../../../../../../../etc/passwd%00

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /ZkeGPa9RAL.stm

192.168.94.59 192.168.32.189 /backup-192.sql

192.168.32.189 192.168.94.59

192.168.32.189 192.168.94.59

192.168.94.59 192.168.32.189 /m/

192.168.94.59 192.168.32.189 /?module=article&s=%e6%96%87%e7%ab%a0%e6%90%9c%e7%b4%a2

可以判断 192.168.94.59 这个地址存在有扫描器的扫描行为

ip 汇总

192.168.32.189 web 服务器

192.168.94.59 攻击者

192.168.94.233 正常用户

提取所有成功过登录的流量

$ tshark -r web.pcap -T fields -Y 'http.response.code == 302' -Y 'http.location == "http://192.168.32.189/admin/index.php"' -e frame.number | sed '/^\s*$/d'

89

493

728915

733519

733530

基于每一个流量帧的编号,可以定位到每一个tcp会话,查看具体的流量数据(已进行URL Decode)

frame.number == 89

frame.number == 493

frame.number == 728915

frame.number == 733519

frame.number == 733530

1

黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx}

2

黑客发现的关键字符串 flag{xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx}

3

黑客找到的数据库密码 flag{xxxxxxxxxxxxxxxx}